1. 安装

基于 Kubernetes 来做 CI/CD,需要将Jenkins安装到kubernetes集群中,安装的方式有很多,采用手动的安装方式,可以更好的了解细节,对应的资源清单文件如下。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

| apiVersion: v1

kind: Namespace

metadata:

name: kube-ops

---

apiVersion: v1

kind: PersistentVolume

metadata:

name: jenkins-local

labels:

app: jenkins

spec:

accessModes:

- ReadWriteOnce

capacity:

storage: 5Gi

storageClassName: local-storage

local:

path: /data/k8s/jenkins

persistentVolumeReclaimPolicy: Retain

nodeAffinity:

required:

nodeSelectorTerms:

- matchExpressions:

- key: kubernetes.io/hostname

operator: In

values:

- node1

---

apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: jenkins-pvc

namespace: kube-ops

spec:

storageClassName: local-storage

accessModes:

- ReadWriteOnce

resources:

requests:

storage: 5Gi

---

apiVersion: v1

kind: ServiceAccount

metadata:

name: jenkins

namespace: kube-ops

---

kind: ClusterRole

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: jenkins

rules:

- apiGroups: ["extensions", "apps"]

resources: ["deployments", "ingresses"]

verbs: ["create", "delete", "get", "list", "watch", "patch", "update"]

- apiGroups: [""]

resources: ["services"]

verbs: ["create", "delete", "get", "list", "watch", "patch", "update"]

- apiGroups: [""]

resources: ["pods"]

verbs: ["create", "delete", "get", "list", "patch", "update", "watch"]

- apiGroups: [""]

resources: ["pods/exec"]

verbs: ["create", "delete", "get", "list", "patch", "update", "watch"]

- apiGroups: [""]

resources: ["pods/log", "events"]

verbs: ["get", "list", "watch"]

- apiGroups: [""]

resources: ["secrets"]

verbs: ["get"]

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: jenkins

namespace: kube-ops

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: jenkins

subjects:

- kind: ServiceAccount

name: jenkins

namespace: kube-ops

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: jenkins

namespace: kube-ops

spec:

selector:

matchLabels:

app: jenkins

template:

metadata:

labels:

app: jenkins

spec:

serviceAccount: jenkins

initContainers:

- name: fix-permissions

image: docker.io/library/busybox:1.28

command: ["sh", "-c", "chown -R 1000:1000 /var/jenkins_home"]

securityContext:

privileged: true

volumeMounts:

- name: jenkinshome

mountPath: /var/jenkins_home

containers:

- name: jenkins

image: docker.io/jenkins/jenkins:lts-jdk11

imagePullPolicy: IfNotPresent

env:

- name: JAVA_OPTS

value: -Dhudson.model.DownloadService.noSignatureCheck=true

ports:

- containerPort: 8080

name: web

protocol: TCP

- containerPort: 50000

name: agent

protocol: TCP

readinessProbe:

httpGet:

path: /login

port: 8080

initialDelaySeconds: 60

timeoutSeconds: 5

failureThreshold: 12

volumeMounts:

- name: jenkinshome

mountPath: /var/jenkins_home

volumes:

- name: jenkinshome

persistentVolumeClaim:

claimName: jenkins-pvc

---

apiVersion: v1

kind: Service

metadata:

name: jenkins

namespace: kube-ops

labels:

app: jenkins

spec:

selector:

app: jenkins

ports:

- name: web

port: 8080

targetPort: web

- name: agent

port: 50000

targetPort: agent

---

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: jenkins

namespace: kube-ops

spec:

ingressClassName: nginx

rules:

- host: jenkins.k8s.local

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: jenkins

port:

name: web

|

这里使用 jenkins/jenkins:lts-jdk11 镜像,这是 jenkins 官方的 Docker 镜像,然后也有一些环境变量,当然我们也可以根据自己的需求来定制一个镜像,比如我们可以将一些插件打包在自定义的镜像当中,可以参考文档:https://github.com/jenkinsci/docker,我们这里使用默认的官方镜像就行,另外一个还需要注意的数据的持久化,将容器的 /var/jenkins_home 目录持久化即可,我们这里使用的是 Local PV 的方式。

由于我们这里使用的镜像内部运行的用户 uid=1000,所以我们这里挂载出来后会出现权限问题,为解决这个问题,我们同样还是用一个简单的 initContainer 来修改下我们挂载的数据目录。

另外由于 jenkens 会对 update-center.json 做签名校验安全检查,这里我们需要先提前关闭,否则下面更改插件源可能会失败,通过配置环境变量 JAVA_OPTS=-Dhudson.model.DownloadService.noSignatureCheck=true 即可。

另外我们这里还需要使用到一个拥有相关权限的 serviceAccount:jenkins,我们这里只是给 jenkins 赋予了一些必要的权限,当然如果你对 serviceAccount 的权限不是很熟悉的话,我们给这个 sa 绑定一个 cluster-admin 的集群角色权限也是可以的,当然这样具有一定的安全风险。最后就是通过 Ingress 来暴露我们的服务,这个比较简单。

然后可以执行下面的命令获取解锁的管理员密码:

1

2

| kubectl exec -it jenkins-568b6cc6b6-xczkd -n kube-ops -- cat /var/jenkins_home/secrets/initialAdminPassword

6dedd93c1d604667bfedd1f85f9467c9

|

然后跳过插件安装,选择默认安装插件过程会非常慢(也可以选择安装推荐的插件),点击右上角关闭选择插件。

跳过后会直接进入 Jenkins 就绪页面,直接点击开始使用即可

然后就可以进入 Jenkins 主页了。

首先安装中文插件(如果想要中文界面的话),搜索 Localization: Chinese

安装重启完成后,会自动跳转到登录页面

这里还是使用 admin 和前面的初始密码进行登录。然后可以进入用户管理页面 http://jenkins.k8s.local/user/admin/configure 修改用户密码

然后就可以使用新的密码登录了。

2. 安装插件

接下来我们可以安装其他需要的插件,比如 Pipeline 插件。Pipeline 是 Jenkins 的一个核心插件,它定义了一套 DSL 语言,可以用来编写 Pipeline 脚本,这个脚本可以实现从代码构建到部署的整个流程。在使用 Pipeline 类型的项目时,需要提前安装 Jenkins 的 Pipeline 插件。

安装好插件后新建一个 Pipeline 类型的作业:

自由风格项目和 Pipeline 类型的项目区别是,构建部分的操作都是在页面上面完成的。Pipeline 的构建任务描述都是通过代码的方式。

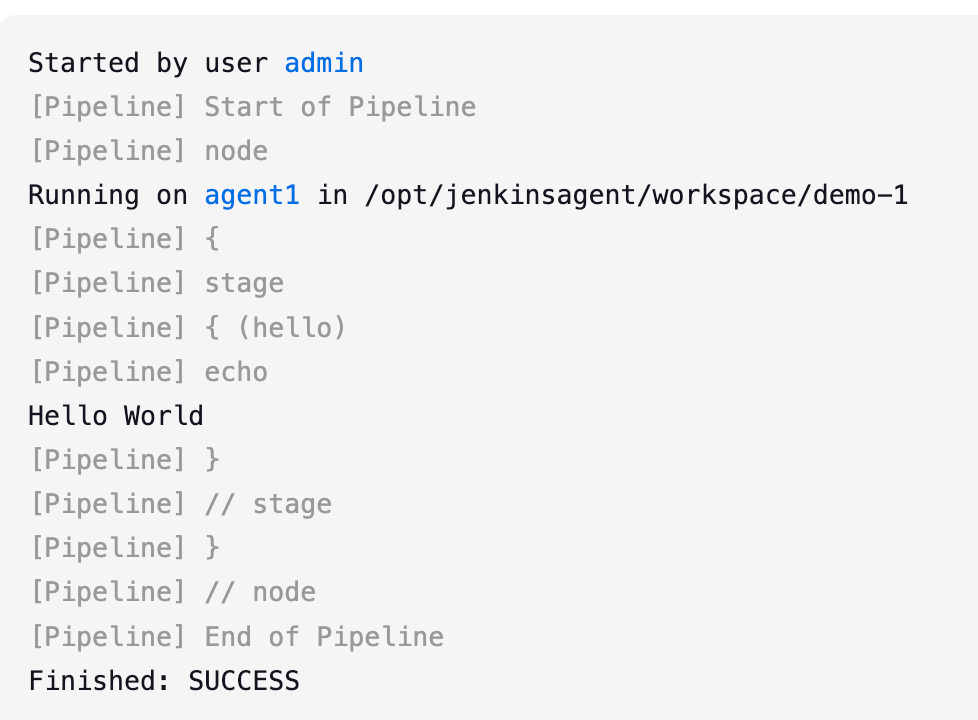

保存后我们可以点击立即构建执行这个任务,也可以查看这个任务的执行结果输出:

3. 架构

我们知道持续构建与发布是我们日常工作中必不可少的一个步骤,目前大多公司都采用 Jenkins 集群来搭建符合需求的 CI/CD 流程,然而传统的 Jenkins Slave 一主多从方式会存在一些痛点,比如:

- 主 Master 发生单点故障时,整个流程都不可用了

- 每个 Slave 的配置环境不一样,来完成不同语言的编译打包等操作,但是这些差异化的配置导致管理起来非常不方便,维护起来也是比较费劲

- 资源分配不均衡,有的 Slave 要运行的 job 出现排队等待,而有的 Slave 处于空闲状态

- 资源有浪费,每台 Slave 可能是物理机或者虚拟机,当 Slave 处于空闲状态时,也不会完全释放掉资源。

正因为上面的这些种种痛点,我们渴望一种更高效更可靠的方式来完成这个 CI/CD 流程,而 Docker 虚拟化容器技术能很好的解决这个痛点,又特别是在 Kubernetes 集群环境下面能够更好来解决上面的问题,下图是基于 Kubernetes 搭建 Jenkins 集群的简单示意图:

从图上可以看到 Jenkins Master 和 Jenkins Slave 以 Pod 形式运行在 Kubernetes 集群的 Node 上,Master 运行在其中一个节点,并且将其配置数据存储到一个 Volume 上去,Slave 运行在各个节点上,并且它不是一直处于运行状态,它会按照需求动态的创建并自动删除。

这种方式的工作流程大致为:当 Jenkins Master 接受到 Build 请求时,会根据配置的 Label 动态创建一个运行在 Pod 中的 Jenkins Slave 并注册到 Master 上,当运行完 Job 后,这个 Slave 会被注销并且这个 Pod 也会自动删除,恢复到最初状态。

那么我们使用这种方式带来了哪些好处呢?

- 服务高可用,当 Jenkins Master 出现故障时,Kubernetes 会自动创建一个新的 Jenkins Master 容器,并且将 Volume 分配给新创建的容器,保证数据不丢失,从而达到集群服务高可用。

- 动态伸缩,合理使用资源,每次运行 Job 时,会自动创建一个 Jenkins Slave,Job 完成后,Slave 自动注销并删除容器,资源自动释放,而且 Kubernetes 会根据每个资源的使用情况,动态分配 Slave 到空闲的节点上创建,降低出现因某节点资源利用率高,还排队等待在该节点的情况。

- 扩展性好,当 Kubernetes 集群的资源严重不足而导致 Job 排队等待时,可以很容易的添加一个 Kubernetes Node 到集群中,从而实现扩展。 是不是以前我们面临的种种问题在 Kubernetes 集群环境下面是不是都没有了啊?看上去非常完美。

3.1 Agent 节点

虽然我们上面提到了动态节点的好处,但是还是会有一部分人比较喜欢坚持静态节点的方式,选择静态或者动态的 Jenkins Agent 节点都是可以的。接下来我们就分别来介绍下如何在 Kubernetes 集群中为 Jenkins 提供动静态 Agent 节点。

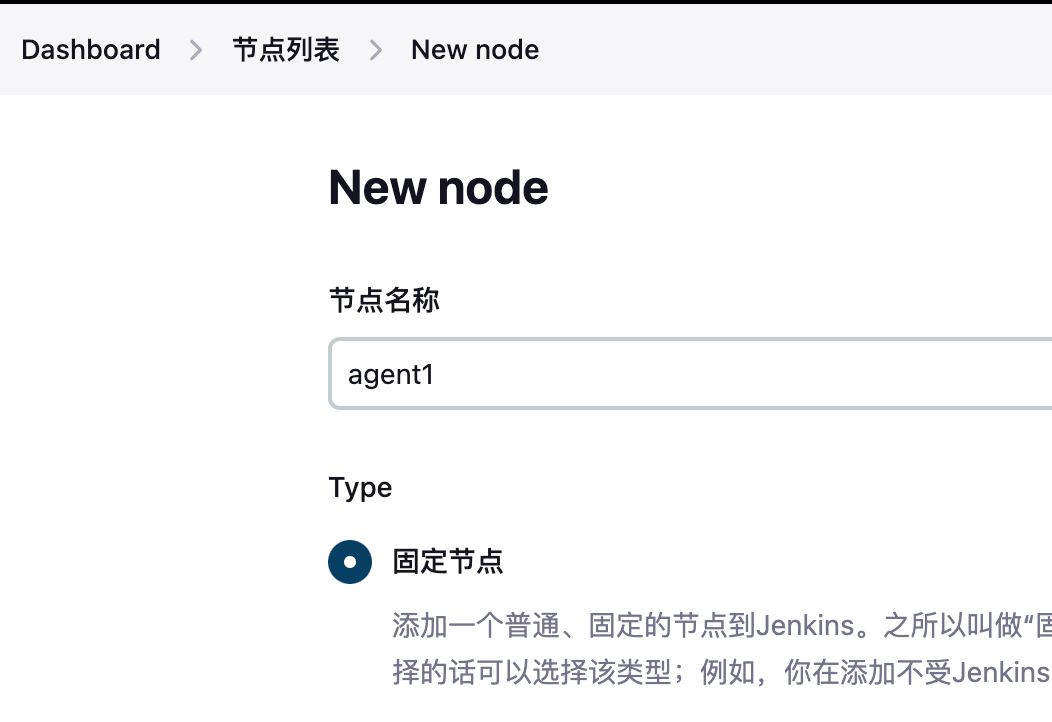

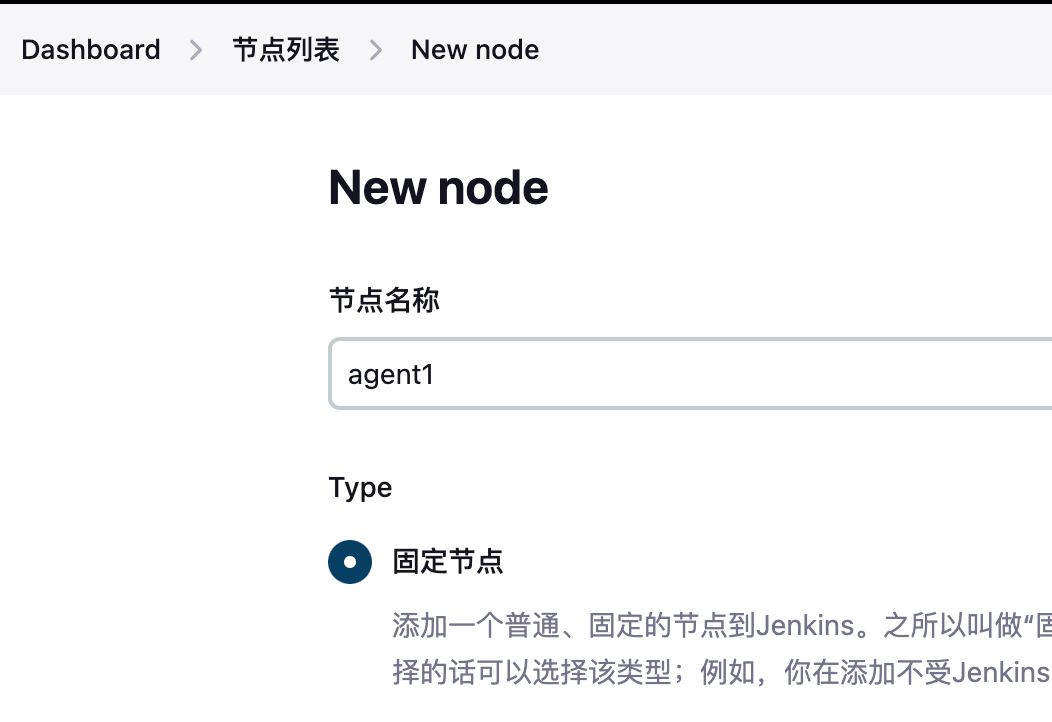

首先在 Jenkins 页面 http://jenkins.k8s.local/computer/new 新建一个节点:

点击创建后配置节点信息,然后点击保存:

保存后我们可以看到节点已经创建成功了

然后点击列表中的 agent1 名称,进入节点详情页面,在详情页面我们将获取到运行该节点的一些密钥信息,

然后创建一个如下所示的资源清单文件:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

| apiVersion: apps/v1

kind: Deployment

metadata:

name: jenkins-agent

namespace: kube-ops

spec:

selector:

matchLabels:

app: jenkins-agent

template:

metadata:

labels:

app: jenkins-agent

spec:

containers:

- name: agent

image: docker.io/jenkins/inbound-agent:latest-jdk11

securityContext:

privileged: true

imagePullPolicy: IfNotPresent

env:

- name: JENKINS_URL

value: http://jenkins.kube-ops.svc.cluster.local:8080

- name: JENKINS_SECRET

value: 9aac8a1f36f65b23b4837a4a6a225285cc2f1e5e7960ae4b8b357a9f41f8b671

- name: JENKINS_AGENT_NAME

value: agent1

- name: JENKINS_AGENT_WORKDIR

value: /opt/jenkinsagent

volumeMounts:

- mountPath: /opt/jenkinsagent

name: jenkins-agent-volume

volumes:

- name: jenkins-agent-volume

emptyDir: {}

|

再次查看节点列表,我们可以看到节点已经在线了:

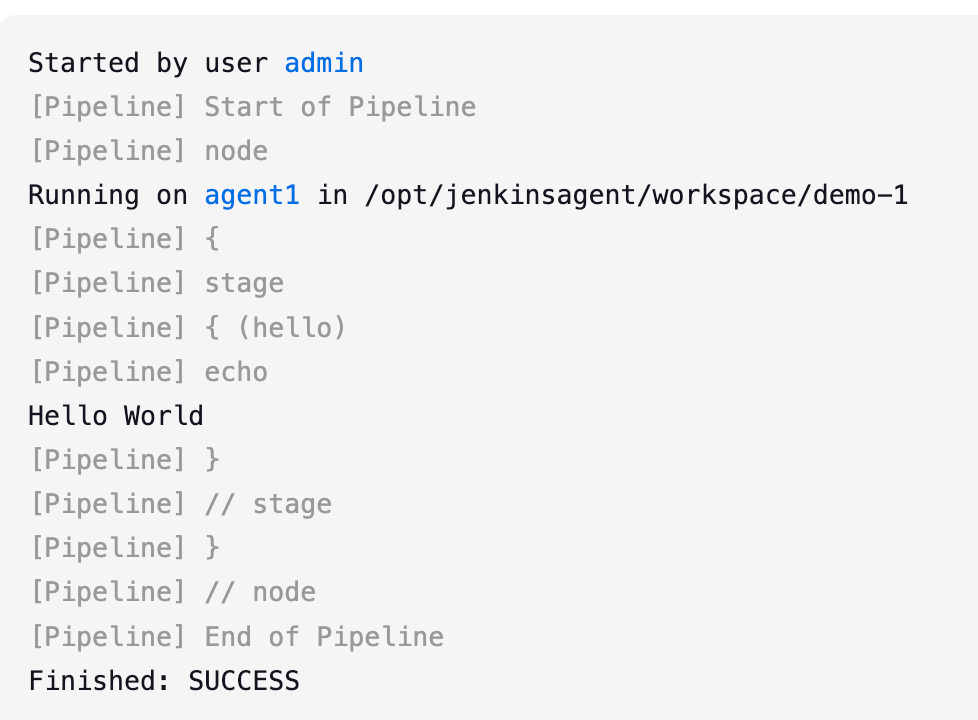

接下来我们再创建一个 Pipeline 类型的作业,然后在 Pipeline 脚本中添加下面的内容:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| pipeline{

agent{

node{

label "build"

}

}

stages{

stage('hello'){

steps{

echo "Hello World"

}

}

}

}

|

这里我们定义的流水线脚本中,我们使用到了 agent 关键字,这个关键字的作用就是指定这个流水线的运行环境,这里我们指定的是 build 这个标签,也就是我们上面创建的 agent1 这个节点,这样这个流水线就会在这个节点上运行。

点击保存后,我们可以点击立即构建来执行这个流水线,然后我们可以查看这个流水线的执行结果:

这样我们就可以在 Jenkins 中使用这个静态节点来构建任务了。

3.2 动态节点

除了静态节点之外,我们还可以使用动态节点的方式来构建任务,这样可以更好的利用资源,我们这里使用的是 Kubernetes 的方式来创建动态节点,这样我们就可以在 Jenkins 中使用动态节点来构建任务了。

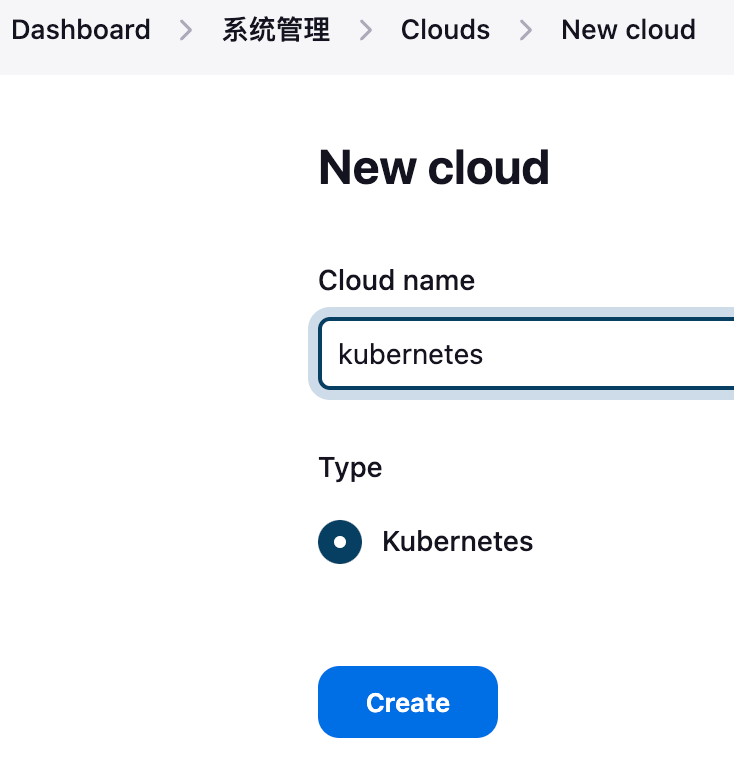

第 1 步. 首先需要安装 kubernetes 插件。

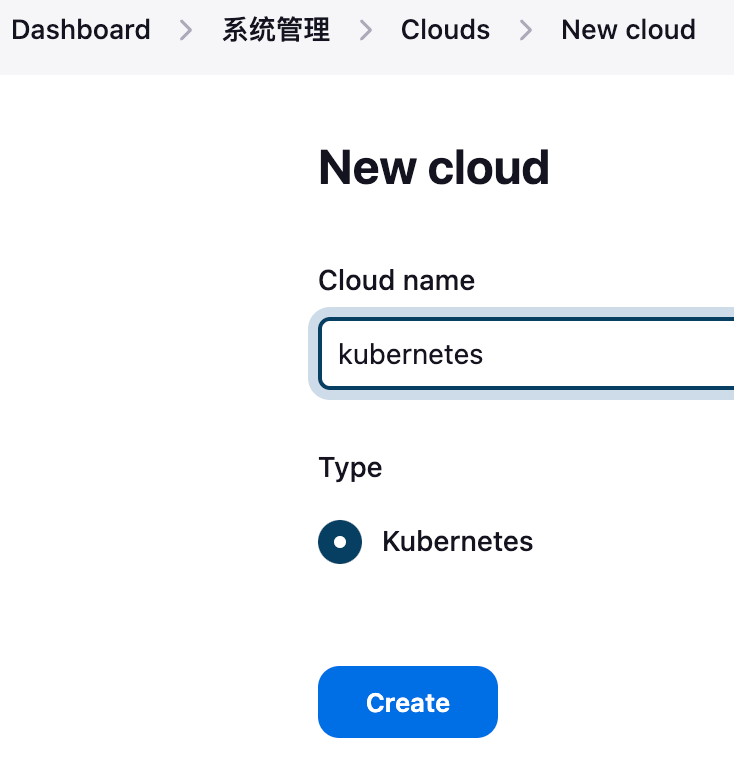

第 2 步. 安装完毕后,进入 http://jenkins.k8s.local/manage/cloud/ 页面:

在该页面点击 New cloud 新建一个 Cloud 服务:

首先配置连接 Kubernetes APIServer 的地址,由于我们的 Jenkins 运行在 Kubernetes 集群中,所以可以使用 Service 的 DNS 形式进行连接 https://kubernetes.default.svc.cluster.local:

命名空间这里填 kube-ops,然后点击 连接测试,如果出现 Connected to Kubernetes v1.27.0 这样的提示信息证明 Jenkins 已经可以和 Kubernetes 系统正常通信了。

然后下方的 Jenkins URL 地址为 http://jenkins.kube-ops.svc.cluster.local:8080,根据上面创建的 jenkins 的服务名填写,包括下面的 Jenkins 通道,默认是 50000 端口(要注意是 TCP,所以不要填写 http):

3.3 测试

Kubernetes 插件的配置工作完成了,接下来我们就来添加一个 Job 任务,看是否能够在 Slave Pod 中执行,任务执行完成后看 Pod 是否会被销毁。

在 Jenkins 首页点击 新建任务,创建一个测试的任务,同样还是选择 Pipeline 类型的任务,这次我们需要使用的流水线脚本就更复杂了,如下所示:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

| pipeline{

agent{

kubernetes{

label "test01"

cloud 'kubernetes'

yaml '''

---

kind: Pod

apiVersion: v1

metadata:

labels:

k8s-app: jenkins-agent

name: jenkins-agent

namespace: kube-ops

spec:

containers:

- name: jenkinsagent

image: jenkins/inbound-agent

imagePullPolicy: IfNotPresent

'''

}

}

stages{

stage("Hello"){

steps{

script{

echo "Hello Slave Pod on Kubernetes!"

}

}

}

}

}

|

虽然我们在这里的脚本中定义的 Pod 非常简单,但可以看到 Jenkins 会帮我们配置一些默认的环境变量。当任务执行的过程中我们也可以观察 Kubernetes 集群中的 Pod 变化:

我们可以看到在我们点击立刻构建的时候可以看到一个新的 Pod:test01-jnzmb-ht0n7 被创建了,这就是我们的 Jenkins Slave。当任务构建完抽这个 Slave Pod 也会自动删除。

到这里我们就完成了使用 Kubernetes 动态生成 Jenkins Slave 的方法。